Red Teaming: Langkah-Langkah Praktis dalam Menguji Keamanan

Azura Team • 2024-05-16

Azura Labs, Semarang - Dalam dunia keamanan siber yang terus berkembang, strategi pertahanan yang efektif menjadi sangat penting. Salah satu pendekatan yang semakin populer adalah red teaming. Teknik ini melibatkan simulasi serangan oleh tim yang berpura-pura menjadi penyerang untuk mengidentifikasi kerentanan dalam sistem keamanan suatu organisasi. Berikut adalah langkah-langkah praktis dalam red teaming yang dapat membantu memperkuat keamanan Anda.

Daftar Isi

1. Perencanaan dan Persiapan

a. Menentukan Tujuan dan Ruang Lingkup

Langkah pertama adalah menetapkan tujuan dari red teaming. Apakah fokusnya pada sistem tertentu, seperti jaringan, aplikasi web, atau infrastruktur fisik? Menentukan ruang lingkup yang jelas membantu memastikan bahwa upaya yang dilakukan sesuai dengan sasaran yang diinginkan.

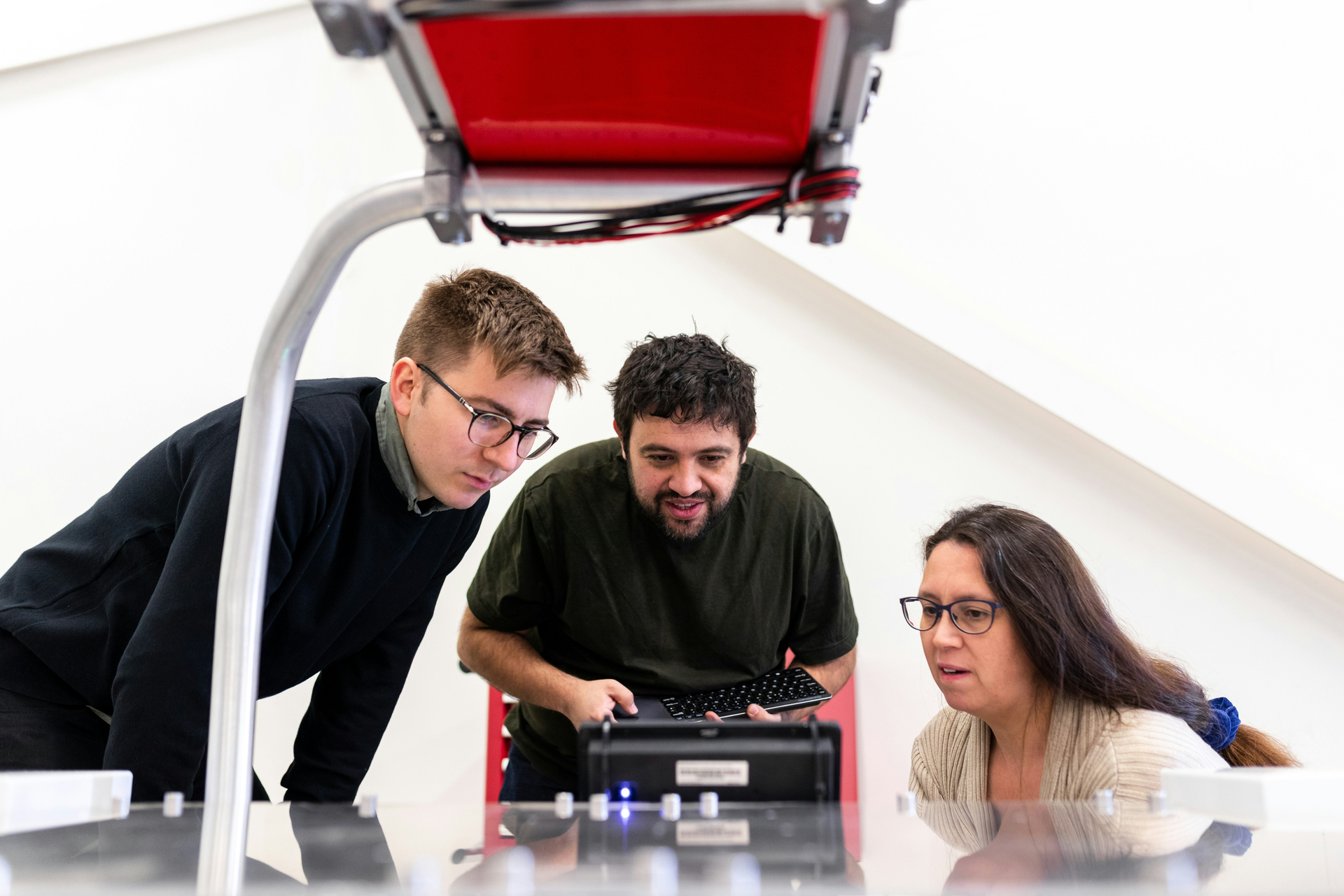

b. Membentuk Tim Red

Tim red terdiri dari individu dengan keahlian dalam berbagai bidang keamanan, termasuk jaringan, pemrograman, dan social engineering. Tim ini harus memiliki kemampuan untuk berpikir kreatif dan out-of-the-box untuk mensimulasikan serangan yang realistis.

c. Pengumpulan Informasi (Reconnaissance)

Sebelum melakukan serangan, tim red mengumpulkan informasi sebanyak mungkin tentang target. Ini melibatkan pemindaian jaringan, pengumpulan data publik, dan analisis terhadap sistem yang digunakan oleh organisasi.

2. Pelaksanaan Serangan

a. Eksploitasi Kerentanan

Setelah informasi terkumpul, tim red mulai mencari dan mengeksploitasi kerentanan. Ini bisa berupa serangan terhadap jaringan, aplikasi web, atau bahkan serangan fisik seperti akses ke area terbatas. Teknik yang digunakan termasuk SQL injection, phishing, dan brute force attacks.

b. Penerobosan dan Pemeliharaan Akses

Ketika tim berhasil menerobos sistem, langkah berikutnya adalah mempertahankan akses tanpa terdeteksi. Ini memungkinkan mereka untuk melakukan pengujian lebih lanjut dan mengidentifikasi dampak dari serangan berkelanjutan.

c. Eksfiltrasi Data

Salah satu tujuan utama serangan adalah mengekstraksi data sensitif. Tim red akan mencoba mengambil data ini untuk menguji sejauh mana informasi bisa diekspos dan seberapa cepat pertahanan organisasi dapat mendeteksi dan merespons.

3. Evaluasi dan Pelaporan

a. Analisis Temuan

Setelah serangan selesai, tim red menganalisis hasilnya untuk mengidentifikasi kelemahan utama dan bagaimana mereka dieksploitasi. Ini termasuk mengevaluasi efektivitas teknik serangan dan respons dari tim keamanan organisasi.

b. Penyusunan Laporan

Hasil analisis kemudian disusun dalam laporan yang rinci. Laporan ini harus mencakup semua temuan, metode yang digunakan, serta rekomendasi untuk perbaikan. Rekomendasi harus konkret dan dapat diterapkan untuk meningkatkan keamanan sistem.

c. Debriefing dengan Tim Blue

Langkah terakhir adalah melakukan debriefing dengan tim blue (tim keamanan internal). Diskusi ini penting untuk memastikan bahwa temuan dari red teaming diterjemahkan ke dalam tindakan nyata yang dapat memperbaiki sistem keamanan.

Kesimpulan

Red teaming merupakan pendekatan proaktif yang esensial dalam menguji dan memperkuat sistem keamanan. Dengan mengikuti langkah-langkah praktis ini, organisasi dapat mengidentifikasi dan memperbaiki kerentanan sebelum dieksploitasi oleh penyerang nyata. Selain itu, red teaming membantu membangun budaya keamanan yang lebih kuat dan responsif di dalam organisasi. Melalui latihan berkelanjutan, tim keamanan dapat menjadi lebih siap dan tangguh menghadapi ancaman yang semakin kompleks.

See More Posts

PT. INSAN MEMBANGUN BANGSA

Jl. Lumbungsari V no 3 Kel. Kalicari, Kec. Pedurungan, Kota Semarang, Kode Pos 50198